Надежная политика паролей Active Directory

Информационные технологии предлагают множество различных методов аутентификации пользователей, включая цифровые сертификаты, токены одноразовых паролей и биометрические данные.

Тем не менее, вездесущности пароля избежать нельзя. Наилучшая политика паролей Active Directory для вашей организации должна находить баланс между высоким уровнем безопасности и удовлетворенностью конечных пользователей при минимальных затратах на обслуживание.

Изменение паролей и процессом управления ими

До выпуска Windows Server 2008 политики паролей Active Directory (AD) определялись исключительно на уровне домена. Домен AD представлял фундаментальную безопасность и административную границу в лесу AD.

Процесс управления в то время состоял в том, чтобы предоставить всем пользователям в домене одинаковые требования безопасности. Если бизнесу требовалось более одной политики паролей, тогда единственным вариантом было разделить лес на один или несколько дочерних доменов или отдельные деревья доменов.

В Windows Server 2008 были введены детальные политики паролей, которые позволяют администраторам назначать разные объекты параметров паролей различным группам AD. У пользователей вашего домена будет одна политика паролей, в то время как у вас будут разные политики для администраторов домена и ваших учетных записей служб.

Чем больше политик безопасности, тем больше административной работы

Развертывание нескольких политик паролей в одном домене AD позволяет вам проверять свои поля соответствия и получить дополнительную гибкость, однако здесь существуют и компромиссы.

Во-первых, увеличение сложности инфраструктуры политики паролей Active Directory приводит к увеличению административной нагрузки и росту трудозатрат по устранению неполадок.

Во-вторых, чем сложнее политика паролей, тем более несчастными будут ваши пользователи. Это говорит о возникновении дисбаланса информационной безопасности между степенью безопасности с одной стороны и удобством пользователя с другой.

Какие требования к паролю делают его качественным? Долгое время существовали следующие рекомендации:

- минимальная длина 8 символов;

- использование прописных и строчных букв;

- использование хотя бы одной цифры;

- включение хотя бы одного не буквенно-цифрового символа;

а также

- отсутствие фрагментов имени пользователя.

В идеале пароль не должен соответствовать ни одному слову в словаре, чтобы предотвратить атаки методом перебора. Одним из способов разработки надежного пароля является создание ключевой фразы и «перемешивание» ключевой фразы с цифрами и / или не алфавитно-цифровыми символами.

Ключ к запоминанию ключевой фразы - сделать ее максимально личной. Например, возьмите следующую фразу: продавец хот-догов продал мне 18 холодных сосисок.

Эта фраза может иметь какое-то личное значение, которое почти невозможно забыть. Далее мы берем первую букву каждого слова и цифры, чтобы получить следующую строку: Phdpm18hs.

Если мы поменяем букву s на знак доллара, то построим еще более надежную парольную фразу Phdpm18h$.

Достигая правильного баланса

Как правило, эксперты дают своим клиентам следующий совет: сделайте вашу инфраструктуру максимально простой, но не примитивной. Что это означает в отношении вашей политики паролей Active Directory:

- минимизируйте количество доменов в лесу AD;

- сведите к минимуму ваши политики паролей при соблюдении требований вашей организации / безопасности;

- ослабьте ограничения политики паролей;

а также:

- поощряйте пользователей создавать единую фразу-пароль, которую легко запомнить, но трудно угадать.

Рекомендации по изменению пароля со временем

Снизить жескость политики паролей? Да, это правильное решение. В июне 2017 года Национальный институт стандартов и технологий (NIST) выпустил специальную публикацию 800-63B, в которой представлен наиболее сбалансированный подход между удобством использования паролей и безопасностью.

Когда вы заставляете пользователей своего домена регулярно менять пароли, они могут повторно использовать часть своих предыдущих паролей, например: parol, parol1, parol2 и т.д.

Новое руководство NIST предполагает, что надежные пароли пользователей должны отвечать следующим требованиям:

- длина от 8 до 64 символов;

- иметь возможность использовать не алфавитно-цифровые символы, но не делать это обязательным требованием;

- запрещать последовательные или повторяющиеся символы;

- запрещать контекстно-зависимые пароли, такие как имя пользователя и название компании;

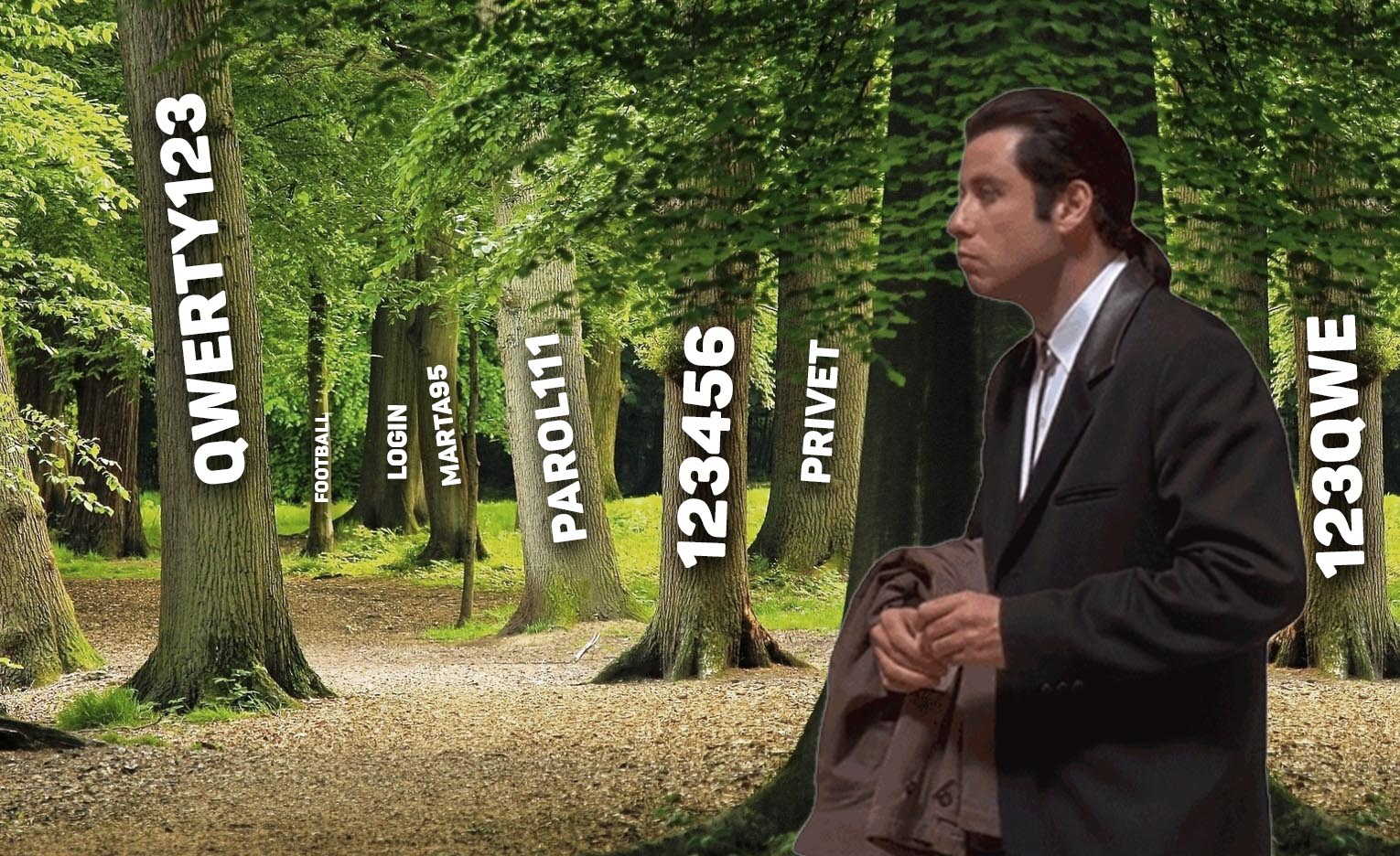

- запрещать часто используемые пароли.

Повысьте качество паролей с помощью специальных инструментов

Все перечисленное – это отличные рекомендации, но их трудно реализовать с помощью собственных инструментов политики паролей Active Directory. По этой причине многие компании приобретают сторонние средства управления паролями, такие как Anixis Password Policy Enforcer, ManageEngine ADSelfService Plus, nFront Password Filter, Specops Password Policy, Thycotic Secret Server и Tools4ever Password Complexity Manager, и многие другие.

Сторонние инструменты политики паролей подключаются к облаку для возможности использования общедоступных баз данных для защиты персональной информации, списков наиболее распространенных паролей и других источников, чтобы сделать политику паролей вашего домена намного более современной и органичной. При оценке стоимости этих продуктов необходимо произвести сравнение затрат на их использование с потенциальными потерями из-за взлома данных по причине слабого пароля.